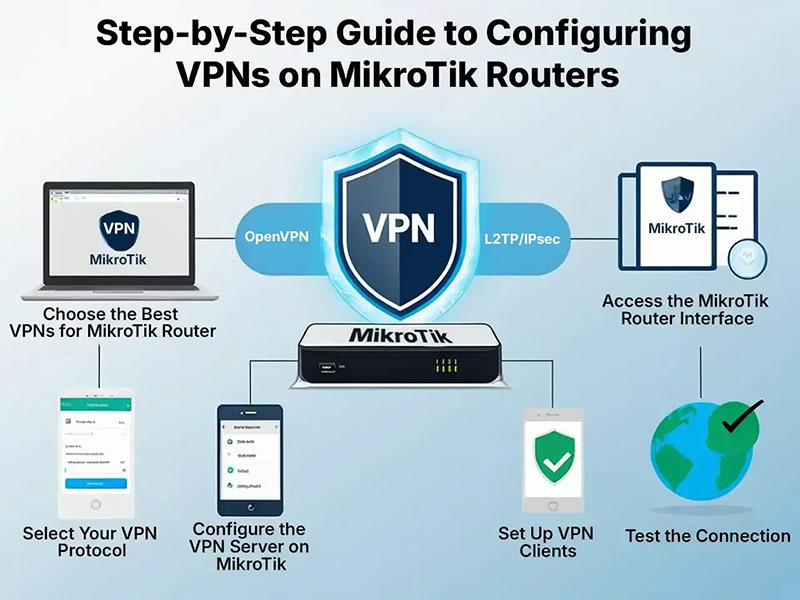

آموزش جامع راه اندازی VPN روی روتر میکروتیک

در دنیای امروز که امنیت و دسترسی از راه دور اهمیت زیادی پیدا کرده، داشتن یک اتصال امن برای کاربران و سازمانها ضروری است. یکی از بهترین راهها برای این کار، راهاندازی VPN روی میکروتیک است. با این روش میتوانید کاربران راه دور را به شبکه داخلی وصل کنید یا ارتباطی امن بین دفاتر مختلف سازمان ایجاد نمایید.

اگر تازه با میکروتیک آشنا شدهاید، توصیه میکنم ابتدا مقاله ی آموزش نصب روتر میکروتیک روی VMware را مطالعه کنید تا با محیط و امکانات RouterOS بهتر آشنا شوید. همچنین اگر قصد راهاندازی واقعی شبکه را دارید، میتوانید از بخش روتر میکروتیک بهترین مدلها را متناسب با نیاز خود انتخاب کنید.

در ادامه این مقاله، به صورت گام بهگام نحوهی پیکربندی VPN میکروتیک با پروتکلهای مختلف (PPTP، L2TP/IPsec، IKEv2، OpenVPN و WireGuard) را بررسی خواهیم کرد.

چرا راه اندازی VPN روی روتر میکروتیک اهمیت دارد؟

راهاندازی VPN روی میکروتیک به مدیران شبکه کمک میکند تا ارتباطی امن، پایدار و رمزگذاریشده میان کاربران و منابع داخلی ایجاد کنند. این کار از دسترسی غیرمجاز جلوگیری کرده و امکان مدیریت متمرکز دسترسیها را فراهم میآورد. علاوهبر امنیت، VPN میتواند شعب مختلف یک سازمان را بههم متصل کرده و دسترسی از راه دور برای کارکنان را سادهتر کند.به طور خلاصه راه اندازی VPN :

- امنیت ارتباطات و حفاظت از دادهها

- مدیریت متمرکز دسترسی کاربران

- اتصال دفاتر و شعب مختلف

- دسترسی از راه دور برای پرسنل

در نتیجه میکروتیک با قابلیت VPN یک راهکار جامع و اقتصادی فراهم میکند.

انواع VPN قابل استفاده در میکروتیک

یکی از مزیت های مهم روترهای میکروتیک، پشتیبانی از پروتکلهای مختلف VPN است که هر کدام بسته به نیاز، سطح امنیت و سهولت استفاده، کاربرد خاص خود را دارند. انتخاب درست بین این پروتکلها باعث میشود هم امنیت شبکه تضمین شود و هم کاربران تجربه اتصال روانتری داشته باشند. در ادامه، رایجترین انواع VPN در میکروتیک را مرور میکنیم:

PPTP (Point to Point Tunneling Protocol):

ساده و سریع است، اما از نظر امنیت ضعیف محسوب میشود. بیشتر برای تست یا محیطهای کوچک که داده حساس ردوبدل نمیشود استفاده میگردد.

L2TP/IPSec:

ترکیبی از پروتکل L2TP با رمزنگاری IPSec است و تعادل خوبی بین امنیت و سرعت برقرار میکند. گزینهای پرکاربرد برای شرکتها و دسترسی از راه دور کارکنان است.

SSTP (Secure Socket Tunneling Protocol):

از پورت ۴۴۳ استفاده میکند، بنابراین حتی در شبکههایی با محدودیت شدید (مثل فایروالهای سختگیر) هم به راحتی متصل میشود. برای کاربرانی که نیاز به عبور از فیلتر یا محدودیت دارند، انتخاب مناسبی است.

OpenVPN:

یکی از امنترین پروتکلهاست که انعطاف بالایی دارد. با وجود اینکه نیاز به نرمافزار کلاینت دارد و تنظیمات آن کمی پیچیدهتر است، اما برای سازمانهایی که امنیت بالاترین اولویت را دارد، بهترین گزینه است.

پیشنیازهای راهاندازی VPN در میکروتیک

برای شروع راهاندازی VPN روی روتر میکروتیک لازم است چند مورد ابتدایی را آماده کنید. پیش از هر چیز باید یک روتر میکروتیک در دسترس داشته باشید(برای تهیه میتوانید به صفحه خرید روتر میکروتیک

مراجعه کنید) و از طریق ابزارهایی مثل Winbox یا WebFig امکان مدیریت آن را فراهم کنید. علاوه بر این، وجود یک آیپی پابلیک (ترجیحاً ثابت) یا استفاده از سرویسهای Dynamic DNS ضروری است تا بتوانید اتصال از بیرون شبکه را برقرار کنید. داشتن آشنایی اولیه با محیط مدیریتی میکروتیک هم به شما کمک میکند مراحل پیکربندی را سادهتر و بدون مشکل پیش ببرید.

روش های متداول برای راهاندازی VPN در میکروتیک

روترهای میکروتیک از پروتکلهای متنوعی برای ایجاد VPN پشتیبانی میکنند، اما در عمل دو روش بیشتر از بقیه پرکاربرد و محبوب هستند:

پروتکل L2TP/IPSec:

روشی امنتر و استانداردتر که به دلیل ترکیب پروتکل L2TP با لایه رمزنگاری IPSec، امنیت بالایی فراهم میکند. بیشتر سازمانها و کسبوکارها برای دسترسی از راه دور یا اتصال دفاتر به یکدیگر از این روش استفاده میکنند.

پروتکل PPTP:

قدیمیتر و سادهتر است و در بسیاری از سناریوهای سبک یا آموزشی به کار میرود. تنظیمات آن سریعتر انجام میشود، اما امنیت کمتری نسبت به L2TP/IPSec دارد.

در ادامه هر دو روش را به صورت گامبهگام بررسی میکنیم تا بسته به نیاز خود بتوانید بهترین گزینه را انتخاب کنید.

آموزش گام به گام راهاندازی L2TP/IPSec در میکروتیک

راهاندازی L2TP همراه با IPSec یکی از بهترین و امنترین روشها در روترهای میکروتیک است. در ادامه مراحل را قدم به قدم توضیح میدهیم:

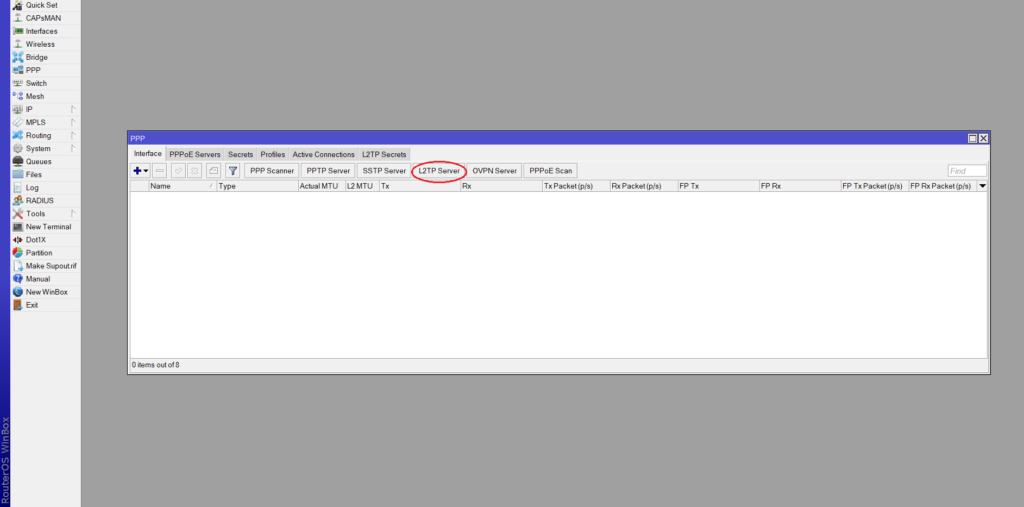

1. فعالسازی سرور L2TP

- وارد نرمافزار Winbox شوید و به روتر متصل شوید.

- از منوی PPP > Interface، بخش L2TP Server را باز کنید.

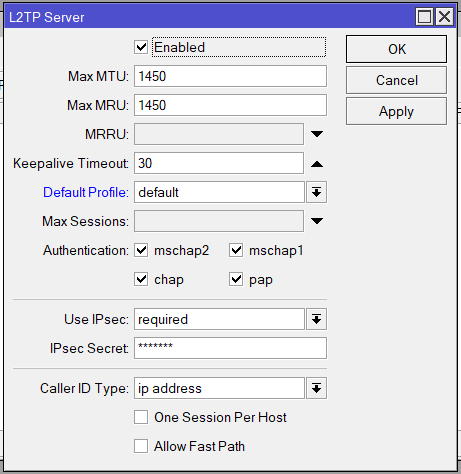

- گزینه Enable را فعال کنید.

- مقدار Use IPSec را روی required قرار دهید.

- در قسمت IPSec Secret یک رمز قوی وارد کنید.

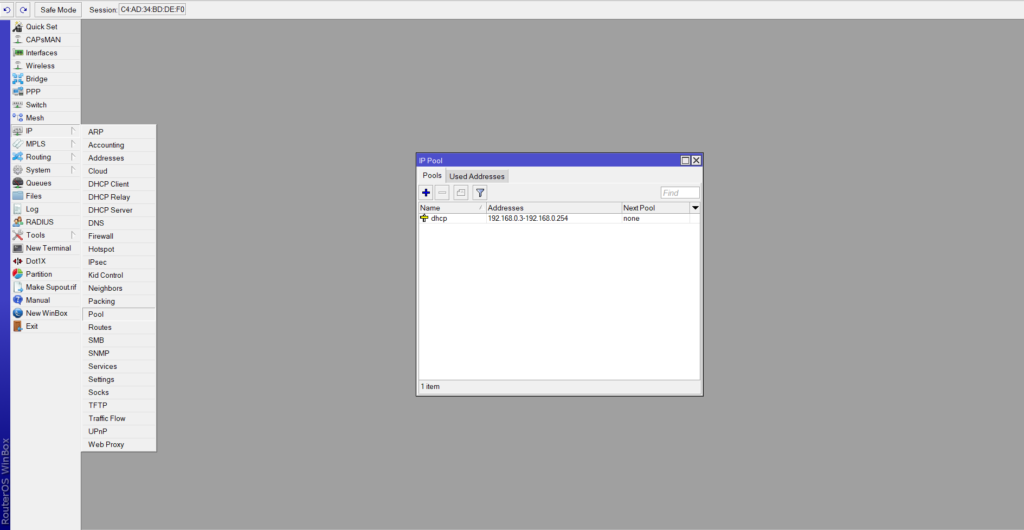

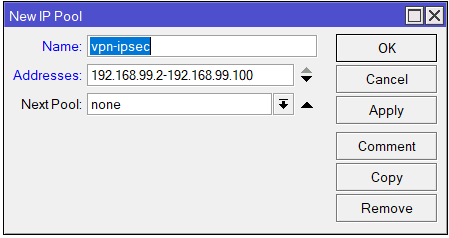

2. ایجاد Pool برای آیپی کلاینتها

- به منوی IP > Pool بروید.

- یک Pool جدید بسازید و محدوده آدرسهای آیپی که قرار است به کاربران VPN اختصاص داده شود را مشخص کنید (مثلاً 192.168.100.2-192.168.100.50).

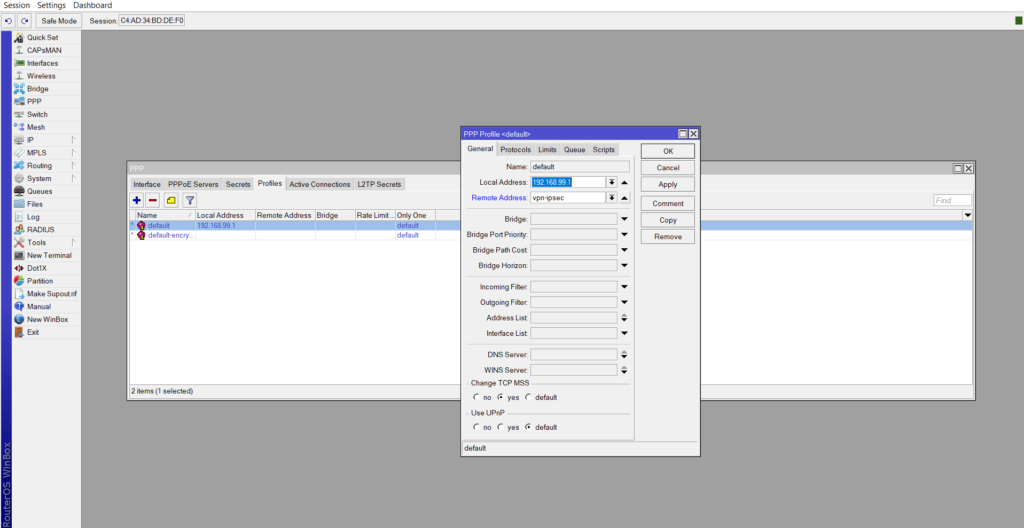

3. ساخت پروفایل جدید

3. ساخت پروفایل جدید

- به مسیر PPP > Profiles بروید.

- یک پروفایل جدید ایجاد کنید یا پروفایل پیشفرض را ویرایش کنید.

- در بخش Local Address آیپی سرور (مثلاً 192.168.100.1) را وارد کنید.

- در قسمت Remote Address همان Pool ساخته شده را انتخاب کنید.

- اگر لازم است، DNS سرور هم مشخص کنید.

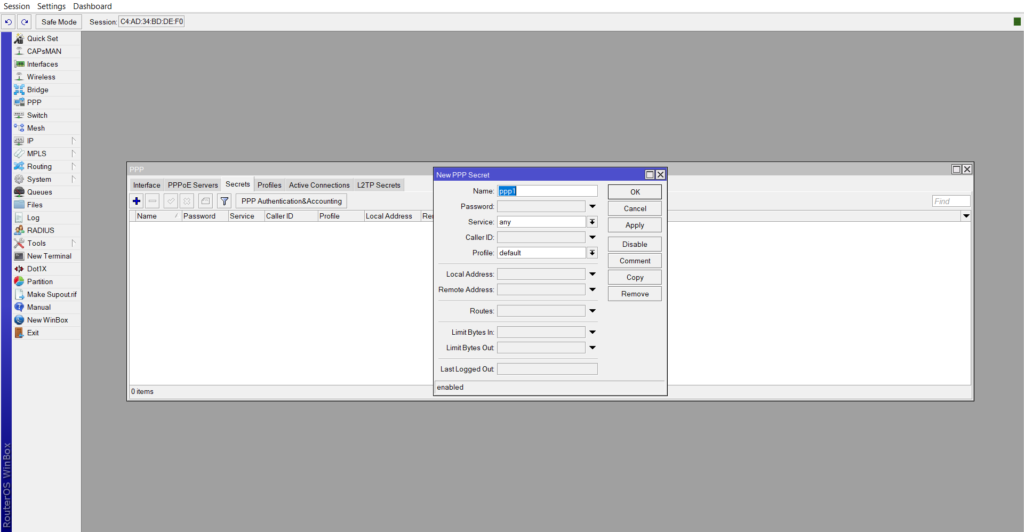

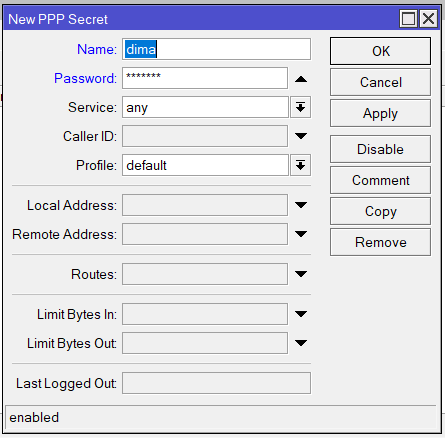

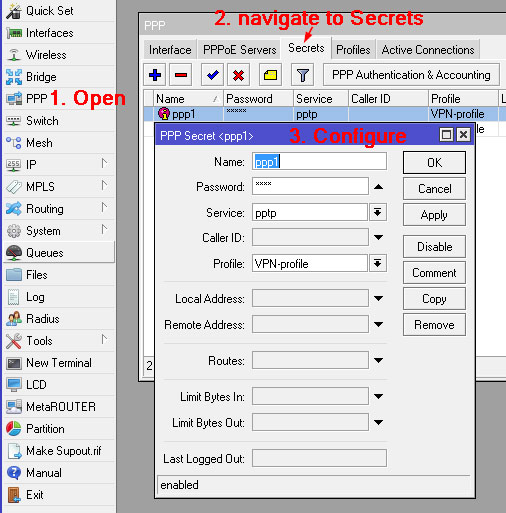

4. تعریف کاربران (Secrets)

- در منوی PPP > Secrets روی Add کلیک کنید.

- برای هر کاربر یک Username و Password تعریف کنید.

- پروفایل ساختهشده را به کاربر اختصاص دهید.

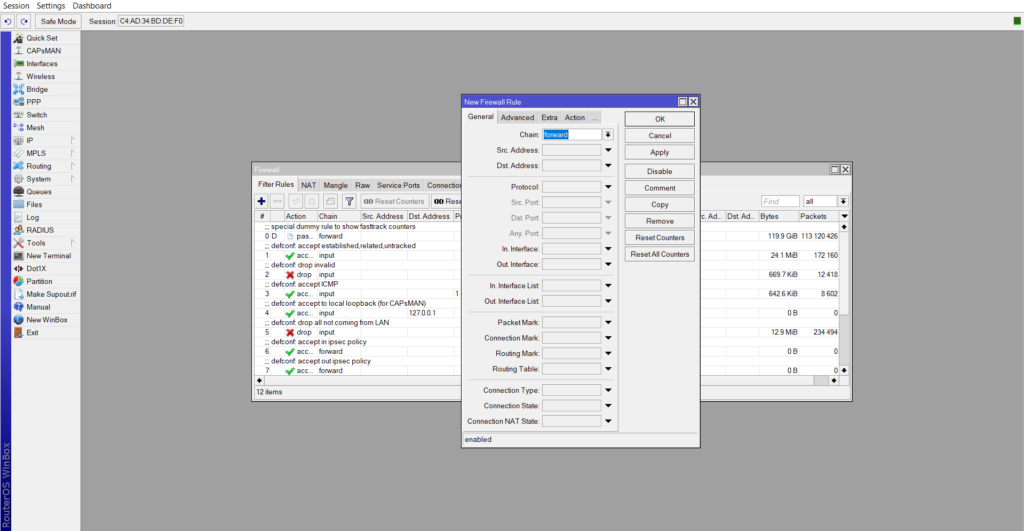

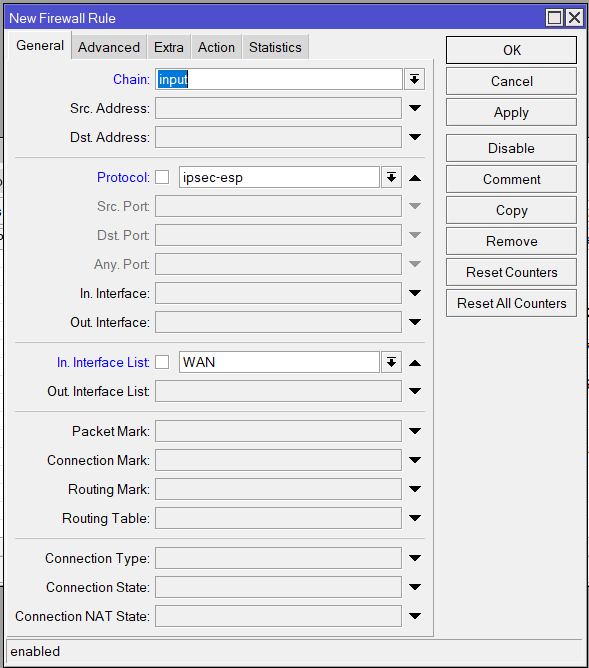

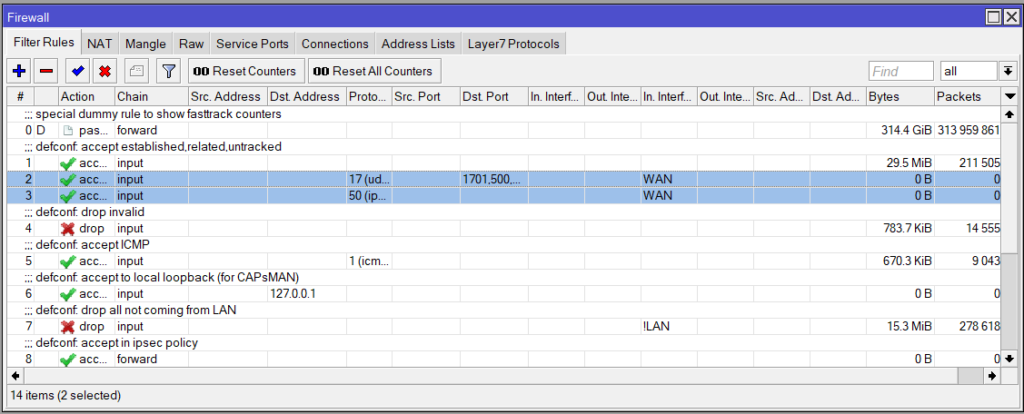

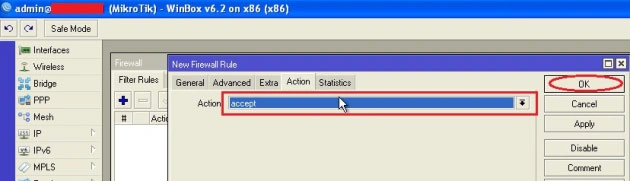

5. تنظیمات فایروال و NAT

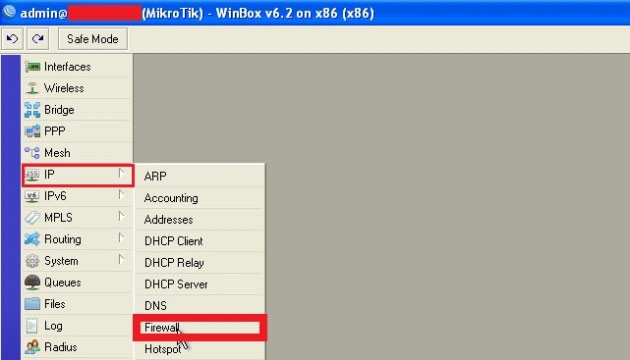

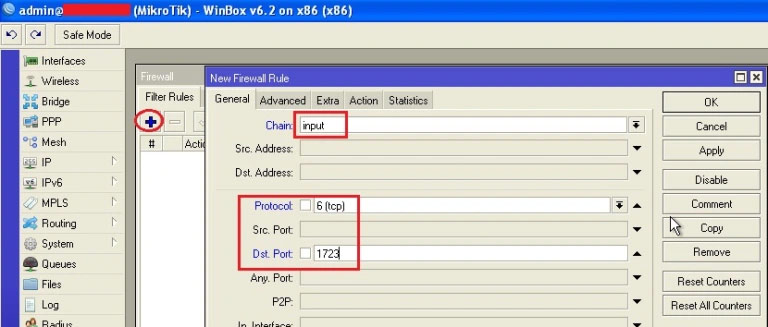

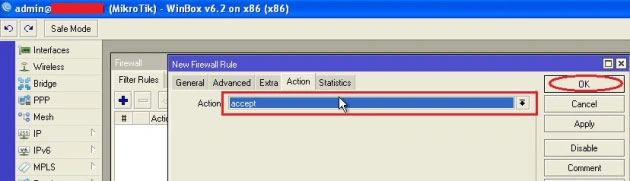

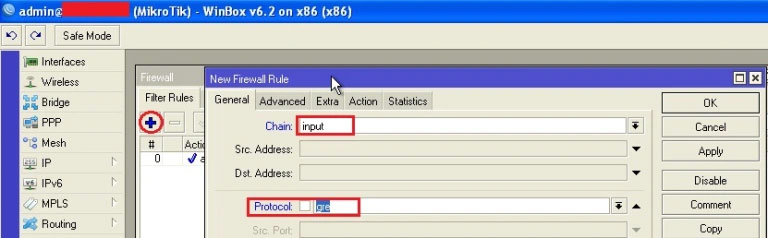

- وارد منوی IP > Firewall شوید.

- قوانین لازم برای اجازه عبور پروتکلهای L2TP (UDP 1701)، IPSec (UDP 500 و UDP 4500) و پروتکل ESP را اضافه کنید.

- اگر لازم بود یک قانون NAT هم ایجاد کنید تا کاربران VPN به اینترنت دسترسی داشته باشند.

6. تست اتصال از سمت کلاینت

- در ویندوز، یک VPN Connection جدید از نوع L2TP/IPSec بسازید.

- آدرس آیپی یا دامنه روتر را وارد کنید.

- Username و Password تعریفشده را وارد کنید.

- در بخش IPSec Key، همان Secret که در مرحله اول ساختید را وارد کنید.

- اتصال را تست کنید؛ در صورت صحیح بودن مراحل، اتصال برقرار میشود.

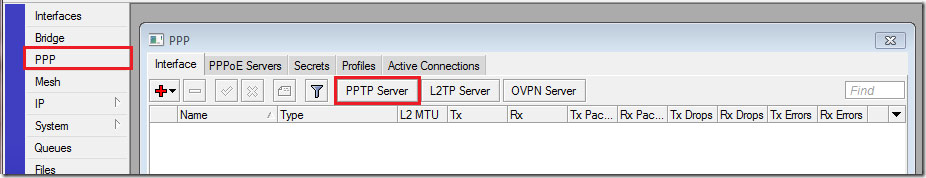

آموزش راهاندازی PPTP VPN در میکروتیک

اگرچه PPTP امنیت کمتری نسبت به L2TP دارد، اما همچنان به دلیل سادگی و سرعت بالا در برخی سناریوها استفاده میشود:

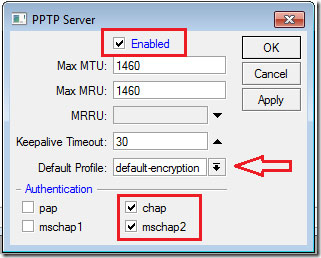

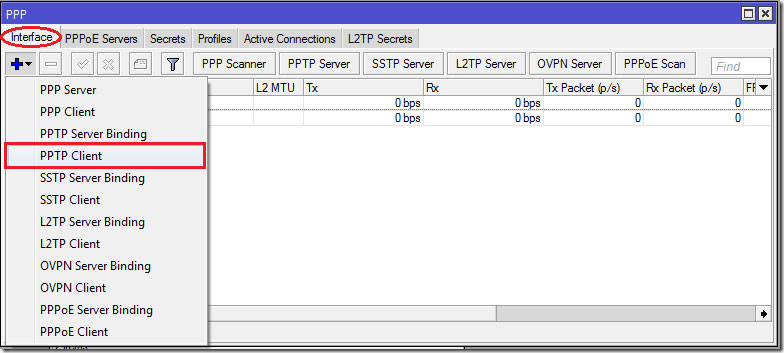

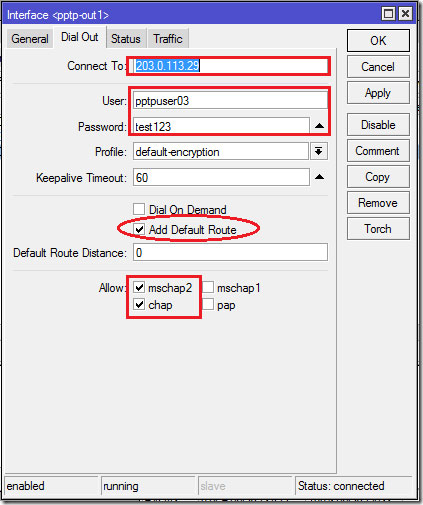

- در Winbox به بخش PPP > Interface بروید و PPTP Server را فعال کنید.

- یک پروفایل جدید تعریف کنید و آدرس IP اختصاص دهید.

- در قسمت Secrets، برای کاربران نام کاربری و رمز عبور مشخص کنید.

- تنظیمات فایروال

نکات امنیتی در راهاندازی VPN روی میکروتیک

هرچند راهاندازی VPN روی میکروتیک دسترسی ایمن به شبکه را فراهم میکند، اما اگر تنظیمات امنیتی به درستی اعمال نشوند، همین تونل میتواند به نقطه ضعف شبکه تبدیل شود. بنابراین هنگام پیادهسازی VPN این موارد را حتماً در نظر داشته باشید:

انتخاب پروتکل امنتر:

تا جای ممکن از پروتکلهای قدیمی مثل PPTP استفاده نکنید، چون الگوریتمهای رمزنگاری آن به راحتی قابل شکستن هستند. گزینههای ایمنتر مثل L2TP همراه با IPSec یا OpenVPN انتخابهای مطمئنتری هستند.

استفاده از رمزهای عبور قوی:

برای هر کاربر VPN یک رمز عبور طولانی، ترکیبی از حروف بزرگ و کوچک، اعداد و نمادها تعریف کنید. از رمزهای ساده یا تکراری پرهیز کنید.

محدود کردن دسترسی کاربران:

در بخش Profiles یا Secrets دسترسی هر کاربر را محدود کنید. مثلاً کاربران فقط به شبکه داخلی دسترسی داشته باشند و به همه بخشها دسترسی آزاد نداشته باشند.

فعال کردن فایروال مناسب:

در IP → Firewall مطمئن شوید فقط پورتهای لازم (مثل 1701، 500، 4500 برای L2TP/IPSec) باز هستند و بقیه ترافیکهای غیرضروری مسدود شوند.

نظارت و مانیتورینگ لاگ ها:

به صورت دورهای لاگهای روتر را بررسی کنید تا در صورت مشاهده تلاشهای مشکوک برای ورود (Login Attempts) سریعاً اقدامات لازم انجام شود.

بروزرسانی RouterOS:

همیشه روتر میکروتیک را به آخرین نسخه پایدار RouterOS آپدیت کنید، چون نسخههای قدیمی معمولاً آسیبپذیریهای امنیتی شناختهشده دارند.

استفاده از IPSec Secret قوی:

اگر از L2TP/IPSec استفاده میکنید، برای Shared Secret یک رمز تصادفی و پیچیده انتخاب کنید، نه یک عبارت ساده مثل 123456.

غیرفعال کردن سرویس های غیرضروری:

سرویسهایی مثل Telnet یا FTP که استفاده نمیشوند را خاموش کنید تا سطح حمله احتمالی کاهش یابد.

خطاهای رایج در VPN میکروتیک و راهحلهای کاربردی برای رفع آنها

هیچ تنظیم شبکهای بدون خطا نیست! حتی اگر مراحل راهاندازی VPN روی میکروتیک را بهدرستی انجام دهید، باز هم ممکن است در هنگام اتصال کاربران مشکلاتی پیش بیاید. شناخت این خطاها و راهحلهای آنها باعث میشود سریعتر مشکل را برطرف کنید و از سردرگمی جلوگیری شود. در ادامه به برخی از شایعترین خطاها و راهکارهای عملی برای رفع آنها اشاره میکنیم:

Authentication Failed (خطای احراز هویت):

این خطا معمولاً به دلیل وارد کردن اشتباه نام کاربری یا رمز عبور رخ میدهد. مطمئن شوید یوزرنیم و پسورد در بخش Secrets دقیقاً همان چیزی باشد که کاربر وارد میکند. اگر باز هم مشکل داشتید، پروفایل اختصاص داده شده را بررسی کنید.

عدم اتصال به سرور (Can’t Reach Server):

این خطا بیشتر به تنظیمات شبکه یا فایروال مربوط است. مطمئن شوید آیپی پابلیک درست وارد شده و پورتهای لازم (PPTP: 1723/TCP و GRE، L2TP: UDP 1701/500/4500) در فایروال باز هستند. همچنین اگر آیپی شما استاتیک نیست، از سرویس Dynamic DNS استفاده کنید.

DNS کار نمیکند:

گاهی کاربر به VPN متصل میشود ولی وبسایتها باز نمیشوند. دلیل این مشکل معمولاً تنظیم نبودن DNS در پروفایل یا سیستم کلاینت است. کافی است در پروفایل VPN یک آدرس DNS معتبر مثل Google DNS (8.8.8.8) یا Cloudflare (1.1.1.1) وارد کنید.

قطع و وصل شدن مکرر (Unstable Connection):

اگر کاربران مدام Disconnect و Connect میشوند، ممکن است مشکل از کیفیت اینترنت یا نسخه RouterOS باشد. آپدیت روتر و بررسی MTU/MRU در تنظیمات VPN معمولاً این مشکل را رفع میکند.

کار نکردن اینترنت پس از اتصال:

وقتی کاربر به VPN وصل میشود ولی اینترنت قطع میشود، احتمالاً قانون NAT برای VPN درست تعریف نشده است. در IP → Firewall → NAT یک Masquerade Rule برای Pool کاربران VPN اضافه کنید.

سوالات متداول

۱. آیا PPTP برای استفاده در سازمانها مناسب است؟

خیر. PPTP به دلیل ضعفهای امنیتی بیشتر برای محیطهای تست یا استفاده موقت توصیه میشود. برای سازمانها بهتر است از L2TP/IPSec یا OpenVPN استفاده شود.

۲. تفاوت L2TP و SSTP در میکروتیک چیست؟

L2TP با IPSec امنیت بالاتری ارائه میدهد، اما SSTP به دلیل استفاده از پورت ۴۴۳ معمولاً راحتتر روی شبکههایی که محدودیت دارند، کار میکند.

۳. آیا برای راهاندازی VPN در میکروتیک نیاز به آیپی استاتیک داریم؟

بله، داشتن آیپی استاتیک توصیه میشود. اگر آیپی شما متغیر است، میتوانید از سرویس Dynamic DNS استفاده کنید.

۴. چند کاربر به صورت همزمان میتوانند به VPN متصل شوند؟

این موضوع به مدل روتر میکروتیک شما و منابع سختافزاری آن بستگی دارد. معمولاً دهها کاربر همزمان قابل پشتیبانی هستند.

۵. آیا میتوان از VPN میکروتیک روی موبایل هم استفاده کرد؟

بله. هم اندروید و هم iOS از پروتکلهای PPTP و L2TP پشتیبانی میکنند و به راحتی میتوانند به VPN متصل شوند.